Autorius:

Ellen Moore

Kūrybos Data:

19 Sausio Mėn 2021

Atnaujinimo Data:

2 Liepos Mėn 2024

Turinys

Programinės įrangos atsisiuntimas tapo įtempta užduotimi. Pasaulyje, kuriame anonimiškumas yra labai svarbus, yra žmonių, kurie „nepaiso privatumo“ ir seka kiekvieną jūsų žingsnį. Tačiau yra daug dalykų, kuriuos galima įkelti ir atsisiųsti anonimiškai. Šis metodas bus nagrinėjamas toliau.

Žingsniai

1 Informacijos greitkelyje yra daug būdų paslėpti pėdsakus. Pagrindinis būdas palikti ženklą kompiuteryje yra jų IP adresas. Šį numerį galima lengvai paversti tikru adresu su minimaliomis pastangomis. Todėl beveik visos anoniminės paslaugos teikiamos tik naudojant IP adresus. Anti-IP aptikimą galima suskirstyti į dvi kategorijas. Būtent:

1 Informacijos greitkelyje yra daug būdų paslėpti pėdsakus. Pagrindinis būdas palikti ženklą kompiuteryje yra jų IP adresas. Šį numerį galima lengvai paversti tikru adresu su minimaliomis pastangomis. Todėl beveik visos anoniminės paslaugos teikiamos tik naudojant IP adresus. Anti-IP aptikimą galima suskirstyti į dvi kategorijas. Būtent: - programinės įrangos pagrindu:

- Įgaliotasis serveris: paprastai įgaliotasis serveris yra dar vienas įgaliotasis kompiuteris, atspindintis ryšį su reikiamu ištekliumi. Galite atsisiųsti „Firefox“ priedus, kad būtų galima įvesti šiuos tarpinius „adresus“.

- Sąrašo blokavimas: blokavimo sąrašą sudaro įvairūs kompiuterių adresai, kuriuos žmonės nori neleisti prisijungti prie savęs. Naudodamiesi šia paslauga galite tam tikru mastu blokuoti vyriausybės svetaines, RIAA, šnipinėjimo programų svetaines ir net skelbimus. Populiarus nemokamas blokų sąrašo įrankis vadinamas „Peer Guardian“.

- Atmetimo nuoroda: kai kurios prieglobos svetainės leidžia jums atsisiųsti nuorodą, kurią jos pačios turi naudodamos įkėlimus.Nurodę „atsakomybės atsisakymą“, jie tikrai neprisiima jokios atsakomybės už naudotojų atsisiųstas nuorodas, kai kurie net ištrina IP adresų žurnalus; arba

- aparatinės įrangos pagrindu: pridėjęs arba pašalinęs tam tikras kompiuterio dalis arba iš jų, asmuo gali pasiekti aukšto anonimiškumo lygį.

- NIC-USB: pašalinę interneto kortelę, pasieksite nepriekaištingą anonimiškumą. Ar jie negali eiti tiesiai per maitinimo laidą? Tačiau, jei norite palaikyti ryšį, galbūt geriau investuoti į įrangą. Įsigykite sau didelį duomenų atkūrimo diską, tai yra didžiulę USB atmintinę. Įdiekite operacinę sistemą ir viskas, ką jums reikia padaryti (norint naudoti atsitiktinį kompiuterių BIOS nustatymą) yra paleisti kompiuterį iš USB. Tai labai patogu naudoti picerijose, kuriose veikia didelis interneto greitis, ar net kai kuriose kavinėse. Tačiau realiame gyvenime turėsite likti anonimas ir galiausiai turėsite išmokti moderniausių SSH protokolų.

- Diferencialinis prievadas: Du kompiuteriai gali būti sujungti kartu naudojant lygiagrečius arba nuoseklius kabelius, atsižvelgiant į atitinkamas techninės ir programinės įrangos aplinkybes. Naudojant šį metodą, keli kompiuteriai gali būti susieti kartu su mišriais tarpiniais serveriais ir prievadais, kad suklaidintų visus, naudojančius „Peeper“.

- Airsnorting: naudodami belaidį nešiojamąjį kompiuterį galite sėdėti už kavinės ribų. Naudodami neįvardytą „Linux“ programą galite rasti nematomus šifravimo raktus, kurie „teka oru“ belaidžio perdavimo metu, taip suteikdami jums „auksinį raktą“, kad galėtumėte juos sujungti. Tai kartu su SSH protokolu nuves jus beveik bet kur.

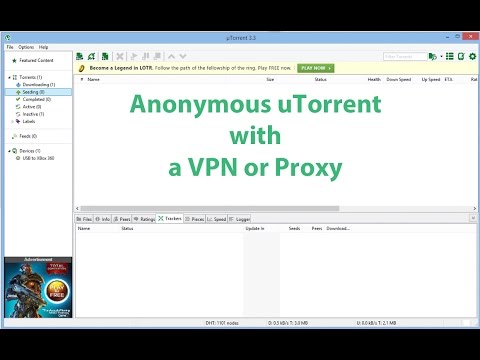

- SSH protokolas: Naudodamas nedidelę „PirateRay“ programą, naudojančią SSH saugų tunelį viename iš „PirateRay“ serverių, vartotojas gali pasirinkti konkretų serverį arba nustatyti parinktis, leidžiančias atsitiktinai pasirinkti serverį, kai programa paleidžiama =.

- programinės įrangos pagrindu:

2 Po to visi duomenys, kuriuos vartotojas gauna ar perduoda, yra šifruojami.

2 Po to visi duomenys, kuriuos vartotojas gauna ar perduoda, yra šifruojami. 3 Visos operacijos, susijusios su „torrent“ tinklu, bus atliekamos iš serverio, esančio kitoje pasaulio pusėje, IP adreso. Prisijungimas nėra vykdomas tuose pačiuose serveriuose, todėl vartotojas gali būti tikras dėl savo saugumo ir anonimiškumo.

3 Visos operacijos, susijusios su „torrent“ tinklu, bus atliekamos iš serverio, esančio kitoje pasaulio pusėje, IP adreso. Prisijungimas nėra vykdomas tuose pačiuose serveriuose, todėl vartotojas gali būti tikras dėl savo saugumo ir anonimiškumo.

Įspėjimai

- Geriausias būdas išvengti įkliuvimo yra nedaryti nieko neteisėto. Jei įmanoma, ieškokite teisinių alternatyvų, net jei tai nėra taip patogu.

- Kiekvienas, kuris yra toks pat stiprus kaip RIAA, gali sulaužyti anonimiškumą, skirdamas pakankamai laiko. Tai tiesa, kad ir kaip stengtumėtės; jūsų srautas vis tiek turi praeiti per daugelį maršrutizatorių ir serverių.

- Vienintelis tikrai anoniminis ryšys - įsidėti jį į kišenę ir pasiimti su savimi.

- IP adresai niekada nematomi. Naudojant tarpinį serverį gali sulėtėti aptikimas, tačiau atsisiuntimo procesas niekada nebus „be pėdsakų“. Taip pat atminkite, kad tarpiniai serveriai žymiai sulėtina jūsų interneto greitį.

- Nešiojamieji kompiuteriai turi IP adresus, kaip ir staliniai kompiuteriai.